Allied Telesyn

Коммутаторы Rapier "i" компании Allied Telesyn являются одним из наиболее функциональных решений во всем спектре выпускаемого ею оборудования и поддерживают функции третьего и четвертого уровней. Устройства выпускаются в вариантах на 24 и 48 портов Fast Ethernet и имеют два слота для гигабитных модулей расширения, в которые можно установить полный набор гигабитных интерфейсов: ЮООВаве-БХдля многомо-дового оптоволокна, 1000Base-LX для одномодо-вого и "медный" модуль 1000Base-T.

Рассматриваемые коммутаторы построены на базе 200 МГц RISC-процессора и имеют 2 Мб буферной памяти. Производительность устройств на втором и третьем уровнях составляет 10 млн. кадров в секунду при пропускной способности шины коммутатора в 19,2 Гбит/с, то есть коммутатор является полностью не блокируемым. Устройство поддерживает до 8192 МАС-адресов и 2048 IP-адресов.

Среди возможностей второго уровня коммутаторов Rapier "i" - поддержка виртуальных ЛВС (до 255) на основе стандарта 802.1Q, объединение портов (802.3ad) для создания высокоскоростных каналов с серверами или магистралью, резервирование соединений на основе протокола остового дерева (802.1D) и функция зеркалирования портов для мониторинга трафика и подключения различных сетевых анализаторов.

Все устройства третьего уровня компании Allied Telesyn работают под общей операционной системой AlliedWare. Данное ПО поддерживает протоколы статической и динамической маршрутизации - RIP, RIPv2, OSPFv2 и VRRP (Virtual Router Routing Protocol).

В устройства серии Rapier "i" может быть включен ряд новых сетевых возможностей при покупке дополнительных лицензий - Full Layer 3 upgrade, Advanced Layer 3 upgrade и Security upgrade. Лицензия Full Layer 3 upgrade позволяет маршрутизировать такие протоколы, как IPX, Ap-pleTalk, а также многоадресный трафик (DVMRP, PIM-DM/SM), в то же время она обеспечивает резервирование полосы пропускания (RSVP).

Allyed Telesyn Rapier 48i поддерживает широкий набор протоколов маршрутизации

Cisco Catalyst 3750 - новый стекируемый коммутатор от сетевого гранда

Лицензия Advanced Layer 3 upgrade обеспечивает возможности операторского класса: поддержку IPv6, маршрутизацию BGP4, OSI и балансировку нагрузки (Load Balancing). Лицензия Security upgrade обеспечивает установку программного межсетевого экрана, который имеет ICSA-сертификат, и поддерживает работу с протоколами IPSec, L2TP.

Устройство Rapier 24i имеет слот для установки WAN-модулей расширения NSM (Network Services Module), что обеспечивает возможность использования стандартных PIC-карт (Port Interface Cards) компании Allied Telesyn с физическими интерфейсами E1/T1, ISDN PRI, ISDN BRI. На них поддерживается работа синхронных/асинхронных протоколов передачи, Frame Relay и X.25.

В коммутаторе есть целый ряд средств для предоставления необходимого качества обслуживания и оптимизации пропускной способности: управление потоком 802.Зх, приоритезация трафика 802.1р (четыре очереди на каждый порт), обработка полей IP-TOS, анализ заголовков TCP и фильтрация многоадресного трафика (IGMP, PIM-DM/SM).

Широкие возможности управления являются отличительной чертой коммутаторов серии Rapier "i": присутствует поддержка SNMP и RMON, управления через консоль, TELNET, вэб-интерфейс и защищенное соединение (SSH v2.0), аутентификация на базе RADIUS. Также надо отметить функцию управления пропускной способностью портов с шагом в 64 Кбит/с для абонентских портов и в 1 Мбит/с для магистральных гигабитных портов.

Cisco Systems

В апреле 2003 года небезызвестная компания Cisco Systems представила новую линейку стекируемых коммутаторов третьего уровня Catalyst 3750 (они пришли на смену устройствам серии 3550), которые предназначены для работы в крупных корпоративных локальных сетях на уровне рабочей группы, а также для работы в сетях небольших компаний и филиалов.

Catalyst 3750 поставляется в конфигурации на 24-48 портов Fast Ethernet и с четырьмя посадочными местами для SFP-модулей (small form-factor pluggable) Gigabit Ethernet. Коммутаторы с индексом G имеют 12-24 порта Gigabit Ethernet и SFP-модули.

Кроме того, 48-портовая модель с индексом PS оснащена поддержкой электропитания абонентских устройств по Ethernet согласно стандарту 802.3 af, а для гигабитных версий коммутатора недавно выпущен интерфейс 10 Гбит/с Ethernet.

Catalyst 3750 имеет производительность 13,1 млн. кадров в секунду для 48-портовой Fast Ethernet-версии, и до 17,8 млн. кадров в секунду для 12-портовой Gigabit Ethernet-версии.

Заслуживает особого внимания новая фирменная технология StackWise, которая обеспечивает объединение в стек с горячей заменой и резервированием до 9 коммутаторов серии 3750 (до 468 Fast Ethernet-портов или до 252 Gigabit Ethernet) с общей пропускной способностью шины между коммутаторами 32 Гбит/с, что намного больше, чем у технологии GigaStack (1 Гбит/с), применявшейся в устройствах серии Catalyst 3550.

Технология StackWise позволяет создать стек, который бы функционировал как один маршрутизирующий коммутатор. При этом одно из устройств является главным (master), и его таблицы маршрутизации распространяются на остальные устройства. Если главный коммутатор отключается или на нем возникает сбой, другой коммутатор может взять на себя его функции. При установке в стек нового устройства конфигурация программного обеспечения, используемая другими коммутаторами, может быть воспроизведена на нем автоматически. Управление стеком через единый IP-адрес поддерживается для выполнения таких функций, как обнаружение отказов, создание и модификация VLAN, управление QoS и безопасностью.

Функции сетевой безопасности и качества обслуживания коммутаторов Catalyst 3750 и предыдущей серии Catalyst 3550 во многом схожи. Устройства линейки 3750 поддерживают широкий набор функций по обеспечению безопасности и контроля доступа, включая списки доступа (ACL), аутентификацию пользователей (802.1х), безопасность на уровне порта (port-level security), индивидуальный контроль за сетевыми сервисами.

Коммутаторы способны выполнять интеллектуальные функции, например, классификацию и фильтрацию трафика по следующему набору признаков: MAC/IP/TCP/UDP-адрес или порт, поле IP-TOS, метки 802.1р; также они могут производить ограничение пропускной способности портов с шагом в 8 Кбит/с (rate-limiting), фильтрацию и управление многоадресным трафиком (IGMP). Все это обеспечивает предоставление расширенного качества обслуживания в корпоративной сети.

Базовые функции маршрутизации включают в себя высокопроизводительную маршрутизацию IP-трафика (протоколы RIPv1, RIPv2). Покупка и установка набора ПО Enhanced Multilayer Image (EMI) обеспечивает в корпоративной сети следующие возможности: расширенную аппаратную однонаправленную (OSPF, IGRP, EIGRP, BGP4) и широковещательную (PIM-SM/DM, DVMRP) маршрутизацию, маршрутизацию между ВЛВС, трассируемые списки контроля доступа (RACLs), маршрутизацию с горячей заменой (HSRP - Hot Standby Router Protocol).

Отдельно следует отметить поддержку Catalyst 3750 больших кадров (Jumbo Frames) и маршрутизацию протокола IPv6 на аппаратном уровне.

Настройку Catalyst 3750 можно производить как через интерфейс командной строки (CLI), так и через вэб-интерфейс ПО Cluster Management Suite, которое включает в себя ряд "мастеров" конфигурации, упрощающих реализацию объединенных приложений и сетевых сервисов. Также можно использовать ПО CiscoWorks.

Enterasys Networks

Компания Enterasys, наследница некогда легендарного производителя Cabletron, представлена в этом обзоре недавно выпущенными коммутаторами для рабочих групп серии Matrix V2 -24-портовыми стекируемыми коммутаторами 10/100 Мбит/с с двумя модулями расширения, в которые могут устанавливаться либо гигабитные модули 1000Base-LX/S)^ или LH (до 70 км по од-номодовому оптоволокну), либо модули стекиро вания. В стек можно установить до восьми устройств, получив таким образом до 192 абонентских портов; пропускная способность шины стекирования составляет 2 Гбит/с.

Enterasys Matrix V2 — типичный современный коммутатор для рабочих групп

Производительность внутренней шины коммутатора составляет 9 Гбит/с, что обеспечивает суммарную производительность 6,6 млн. 64-байтных кадров в секунду, то есть он полностью не блокируемый. Объем буферной памяти составляет 32 Мб, а таблицы МАС-адресов - 8000 записей.

Коммутатор имеет 24 порта 10/100 Мбит/с с автоматическим определением скорости и режима дуплекса. Для соединений "коммутатор-коммутатор" или "сервер-коммутатор" (802.3ad) в высокопроизводительный дуплексный "транк" могут быть объединены до четырех 100 Мбит/с портов или двух гигабитных. Коммутатор поддерживает до 255 ВЛВС по стандарту IEEE 802.1 Q, а также алгоритм быстрого остового дерева для резервирования соединений (IEEE 802.1w).

На всех портах поддерживается управление потоком IEEE 802.3x и приоритезация трафика 802.1р (четыре очереди на порт). Коммутатор способен автоматически классифицировать и устанавливать приоритет трафику, поступающему в сеть, на втором-четвертом уровнях по МАС-и IP-адресу, полю DSCP, номеру TCP/UDP-порта, полю Ethertype. Также коммутатор позволяет управлять пропускной способностью портов (с шагом в 1 Мбит/с для абонентских и 8 Мбит/с для магистральных) и проводить фильтрацию многоадресного трафика (IGMP snooping).

Управлять устройством можно как по SNMP, так и через вэб-интерфейс и командную строку, при этом возможен безопасный удаленный доступ по протоколам SSH и SSL. Говоря о безопасности, также следует отметить поддержку аутентификации пользователей (802.1x) и расширенных списков доступа (ACL).

Fastcomutat

Hewlett Packard

Известной "козырной картой" компании HP до недавнего времени были модульные коммутаторы для рабочих групп, например, ProCurve Switch 41 00gl, но в октябре 2003 года компания HP представила новую линейку стекируемых моноблочных управляемых гигабитных коммутаторов третьего уровня HP ProCurve Switch 2800, которая состоит из двух основных продуктов:

Switch 2824 - 20 портов 10/100/1000 Мбит/с Ethernet и четыре "двойных" порта 10/100/1000 Мбит/с, позволяющих установку оптических модулей mini-GBIC; Switch 2848 - 44 порта 10/100/1000 Мбит/с Ethernet и четыре "двойных" порта.

Эти устройства предназначены для подключения станций рабочей группы на скоростях вплоть до 1000 Мбит/с, что будет важно для пользователей, часто работающих с файлами большого размера.

Коммутатор Switch 2848 выполнен в корпусе для монтажа в стойку высотой 1 U и имеет четыре свободных разъема для установки дополнительных четырех интерфейсов 1000Base-SX/LX/LH, оснащенных разъемами типа LC для оптического волокна. Для обеспечения высокого коэффициента готовности в коммутаторе предусмотрено резервирование блоков питания.

Пропускная способность шины коммутатора составляет 96 Гбит/с, что обеспечивает обработку до 71,4 млн. 64-байтных кадров в секунду, то есть коммутатор является полностью не блокируемым. В стек можно объединить до 16 коммутаторов, которые будут представлять собой единое устройство с общим IP-адресом для управления.

Функции IP-маршрутизации в рассматриваемых коммутаторах реализованы на базовом уровне: обеспечивается автоматический выбор одного из 16 заранее заданных маршрутов. Возможно, в будущем HP добавит в устройство поддержку динамических протоколов маршрутизации. Чтобы ограничить передачу группового широковещательного трафика (например, видео), в сети используется фильтрация протокола группового вещания IGMPv2.

В коммутаторе реализована поддержка до 60 ВЛВС на базе стандарта 802.1Q, кроме того, обеспечивается аутентификация пользователей, подключенных к портам коммутатора по протоколу IEEE 802.1x.

HP 2824: все абонентские карты являются гигабитными

Также можно объединять порты коммутатора по стандарту 802.3ad и Cisco Fast EtherChannel, что позволяет повысить пропускную способность магистральных линий связи. Для резервирования сетевых соединений используется протокол остового дерева (IEEE 802.1D) с быстрой сходимостью (IEEE 802.1w).

Приоритезация трафика поддерживается только на канальном уровне - на базе стандарта 802.1р. Управление потоками кадров возможно в дуплексном режиме согласно стандарту 802.3х.

Существует несколько различных способов управления коммутатором: через SNMP, вэб-ин-терфейс, консоль (при удаленном управлении можно устанавливать защищенное соединение по протоколам SSH и SSL). Также поддерживается мониторинг (четыре группы RMON, SMON) и протокол идентификации устройств CDP (Cisco Discovery Protocol).

Коммутаторы Fast/Gigabit Ethernet для "большой" сети

Александр Нежуренко,

Не так давно на рынке появился ряд новых моделей коммутаторов, предназначенных для построения ЛВС крупных организаций. Каковы же особенности и возможности этих моделей?

Сегодня с корпоративного рынка сетевого оборудования постепенно исчезают "простые" коммутаторы Ethernet, а современные устройства наделяются интеллектом, способным обеспечивать такие сложные функции, как классификация трафика, управление полосой пропускания, обеспечение качества обслуживания. Все большее распространение в сети приобретают коммутаторы Ethernet, поддерживающие функции маршрутизации, и если раньше такими возможностями производители наделяли исключительно магистральные устройства, то сейчас функциями маршрутизации могут похвастаться и коммутаторы для рабочих групп.

Говоря о производительности современных устройств, следует отметить, что они в большинстве своем обеспечивают неблокируемую коммутацию как на втором, так и на третьем уровне модели OSI благодаря применению специализированных микросхем (ранее устройства далеко не каждого производителя и далеко не все модели обладали такими возможностями).

Основная причина перекладывания функций маршрутизации на коммутаторы в ЛВС достаточно очевидна: большинство современных маршрутизаторов доступа просто не в состоянии справляться с трафиком не только в сотни, а уже даже в тысячи Мбит/с, а использование в ЛВС мощных магистральных маршрутизаторов является непозволительной роскошью.

Коммутаторы выполняют маршрутизацию на аппаратной базе, поэтому в них в подавляющем большинстве случаев невозможно создавать сложные правила фильтрации и маршрутизации трафика. Таким образом, коммутаторы третьего уровня на сегодняшний день обеспечивают высокую (по сравнению с традиционными маршрутизаторами) скорость маршрутизации протоколов IP/IPX/AppleTalk и малую задержку данных, при этом поддерживается широкий набор протоколов маршрутизации: RIP, RIPv2, OSPF и BGP, а также протоколы многоадресного вещания: IGMP, PIM и DVMPR.

Еще одной очень важной функцией в современных корпоративных коммутаторах является возможность аппаратной классификации поступающего трафика на третьем-четвертом уровнях модели OSI (и даже выше для некоторых типов устройств).

Это позволяет предоставлять гарантированное качество обслуживания критически важным корпоративным приложениям, таким как, например, IP-телефония или трафик SQL-серверов, что просто невозможно реализовать только средствами приоритезации трафика на втором уровне. Классификация трафика на сетевом уровне производится по значению поля TOS IP-пакета, однако это не позволяет различать трафик протоколов высших уровней. Использование классификации трафика на транспортном уровне позволяет интеллекту коммутаторов различать уже не только отдельные IP-пакеты с различным установленным классом обслуживания (поле TOS), но и различные типы вышестоящих протоколов (например, HTTP, FTP, SMTP) благодаря анализу заголовков ТСР-па-кетов. При этом коммутатор может полностью освободить системного администратора от рутинной работы, связанной с назначением приоритетов трафику на канальном и сетевом уровнях, самостоятельно устанавливая приоритеты в зависимости от типа вышестоящих протоколов. Классификация трафика по приложениям и/или пользователям требует перехода на еще более высокие уровни и позволяет управлять трафиком приложений. Так, например, некоторые современные коммутаторы способны блокировать трафик потокового видео или аудио для обеспечения своевременной доставки пакетов критически важных приложений - например, электронной почты. Говоря об аппаратных возможностях современных корпоративных коммутаторов уровня рабочей группы, следует отметить, что в них уже стала стандартной поддержка портов Gigabit Ethernet для различных сред передачи -меди и оптики. Причем поддержка различных оптических интерфейсов становится все более важной в связи с широкой экспансией оптических технологий в современные СКС. Еще одной аппаратной новинкой в современных коммутаторах является поддержка электропитания по медным кабелям Ethernet стандарта 802.3af. Появление этой технологии вызвано необходимостью обеспечения централизованного питания таких популярных сетевых устройств, как аппаратные IP-телефоны и беспроводные точки доступа.Затронув тему IP-телефонии, надо сказать, что некоторые современные коммутаторы могут оснащаться модулями VoIP-шлюзов, обеспечивающими их прямое подключение к телефонной сети общего пользования.

В приведены характеристики коммутаторов.

Особого внимания заслуживает класс 48-пор-товых коммутаторов Fast Ethernet, оснащенных портами Gigabit Ethernet и поддерживающих ряд современных функций третьего и четвертого уровней. Интересно отметить, что в этом классе функции третьего уровня из-за своей дороговизны присутствуют не у всех устройств, так как в сегменте из 48 локальных узлов в маршрутизации в большинстве случаев нет необходимости, зато использование функций четвертого уровня позволяет обеспечить качество обслуживания трафика критически важных приложений.

Nortel Networks

Компания Nortel Networks относительно недавно представила новую серию стекируемых гигабитных коммутаторов третьего уровня BayStack 5510, пришедших на смену популярной линейке BayStack 470.

Модульный коммутатор BayStack 5510-48Т имеет 48 "медных" портов 10/100/1000 Мбит/с с автоопределением скорости и типа подключаемых устройств (MDI/MDI-X), два разъема для установки SFP-гигабитных интерфейсных модулей (GBIC) и, как в 470-й серии, встроенный модуль для стекиро-вания. В стек можно объединить до 8 устройств, таким образом получив до 384 портов Gigabit/Fast Ethernet.

Архитектура стека с резервированием

Коммутатор может обрабатывать до 71,4 млн. 64-байтных Ethernet-кадров в секунду, то есть является полностью не блокируемым, и он практически единственный из рассматриваемых устройств, который поддерживает до 16 000 МАС-адресов.

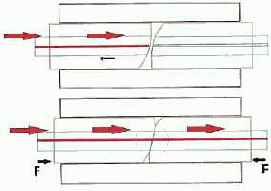

Особо следует отметить способ объединения в стек данных коммутаторов: можно объединить до 8 устройств, причем стековый модуль на каждом коммутаторе имеет два интерфейса, один из которых подключается к следующему в стеке устройству, а другой - к предыдущему; у верхнего и нижнего коммутатора в стеке свободные порты также соединены, так что образуется своеобразное кольцо (см. рис.).

При этом сама шина стекирования является двунаправленной, а ее пропускная способность составляет 40 Гбит/с в каждом направлении. Такое решение позволяет обеспечить работоспособность стека даже при полном выходе из строя одного из коммутаторов.

Остановимся подробнее на механизмах качества обслуживания, реализованных в коммутаторе. BayStack 5510 может маркировать Erther-net-кадры в соответствии с различными классами обслуживания в зависимости от следующих параметров: значение поля TOS IP-пакета; IP-адрес источника/назначения или подсети; тип протокола (TCP/UDP/IGMP); значение TCP/UDP-адреса; тип Ethernet-кадра (IP/IPX); номер ВЛВС. При этом может быть сконфигурировано до 4000 виртуальных ЛВС на базе портов или MAC-адресов, также поддерживается стандарт 802.1 Q.

Сопоставление значения поля TОS IP-пакета и метки 802.1р Ethernet-кадра в коммутаторе выполняется аппаратно на базе заказных микропроцессоров (ASIC). Настройка правил QoS выполняется через удобный графический интерфейс, что позволяет сделать этот процесс значительно проще по сравнению с использованием режима командной строки.

Также можно устанавливать ограничения интенсивности поступающего от пользователя трафика по типам QoS, на магистральных портах коммутатора поддерживается функция управления полосой пропускания - так называемый traffic shaping.

Благодаря поддержке в коммутаторе функций качества обслуживания (QoS) и фильтрации многоадресного трафика IGMP (например, видео) возможна интеграция голоса, видео и данных в одной сети. BayStack 5510, в отличие от предыдущей линейки (470), поддерживает аппаратную маршрутизацию трафика по протоколам RIP(v1/v2) и OSPF.

Особое внимание разработчики устройства уделили надежности и безопасности, для чего были приняты соответствующие меры. Каждое устройство в стеке хранит полную информацию о конфигурации стека в целом, что позволяет ему функционировать даже в случае выхода из строя какого-либо из компонентов, а также восстанавливать конфигурацию при установке нового устройства.

Фирменная технология MultiLink Trunking позволяет подключать коммутаторы друг к другу или же сервер к стеку, используя несколько физических линий, являющихся одним соединением с точки зрения логической структуры сети. Для протокола остового дерева такое соединение также является одним логическим каналом, поэтому в случае обрыва одной из физических линий внутри соединения реконфигурации сети не происходит. Таким образом, MultiLink Trunking позволяет организовывать высоконадежные соединения между коммутаторами и серверами с малым временем восстановления (менее секунды).

Для организации одного MultiLink Trunking-co-единения могут быть использованы порты разных коммутаторов, установленных в один стек. Таким образом, даже при выходе из строя одного из коммутаторов стека работа критически важных сетевых приложений не нарушится.

Еще больше возможностей дает технология Split MultiLink Trunking, позволяющая организовать несколько активных MultiLink Trunking-co-единений к различным магистральным коммутаторам, при этом оба соединения являются активными и между ними обеспечивается балансировка нагрузки. Такое решение позволяет исключить в сети так называемую "единую точку отказа".

В BayStack 5510 обеспечивается поддержка нескольких копий протокола остового дерева (до 256) для резервирования соединений и распределения нагрузки в ЛВС. Кроме того, возможна установка в коммутаторы резервного блока питания с автоматическим переключением.

Коммутатор поддерживает аутентификацию пользователей по стандарту 802.1х, а также последнюю версию протокола SNMP - SNMPv3, что также обеспечивает повышенную безопасность.

Управление коммутаторами BayStack 5510 осуществляется с помощью платформы управления Optivity производства Nortel Networks. Для управления используется протокол SNMP, а мониторинг и анализ сетевого трафика обеспечиваются поддержкой протокола RMON (четыре группы на каждом порту - Alarms, Events, History и Statistics). В устройстве реализовано вэб-управление, что позволяет сетевому администратору получать информацию от коммутатора, используя любой интернет-браузер; также возможно безопасное удаленное подключение по протоколу SSH.

К несомненным преимуществам устройства, кроме оптических модулей 1000Base-SX/LX, можно отнести наличие интерфейсов с волновым мультиплексированием 1000Base-CWDM, обеспечивающих расстояния передачи данных по од-номодовому оптоволокну вплоть до 70 км.

В ближайшем будущем компания намерена оснастить коммутаторы BayStack 5510 интерфейсами 10 Гбит/с Ethernet, а также поддержкой питания по Ethernet-проводке (802.3af) на "медных" интерфейсах.

Om

На наш взгляд, продукция этого производителя сегодня занимает достаточно прочные позиции на рынке благодаря невысокой стоимости устройств по сравнению с другими "белыми" вендорами.

Для корпоративного рынка компания поставляет стекируемые коммутаторы SuperStack 3 серии 4400 и 4400SE с 24/48 портами 10/100Base-TX (существует версия и с 24-мя оптическими портами 100Base-FX для приложений типа Fiber-to-the Desk), которые имеют два отсека для модулей расширения.

Устройства линейки 4400SE отличаются отсутствием функций классификации и удаления нежелательного трафика и имеют, соответственно, меньшую стоимость, а вот коммутаторы 4400PWR отличаются возможностью электропитания абонентских устройств по Ethernet-проводке (стандарт 802.3af).

Основное преимущество этой линейки - конечно же, классификация и распознавание сетевого трафика. Коммутаторы способны классифицировать и фильтровать сетевой трафик по номерам портов протоколов TCP/UDP, IP-адресу источника, номеру физического порта и полю EtherType, что позволяет распознавать трафик протоколов IPX и AppleTalk.

Коммутатор обеспечивает маркировку кадров путем установки соответствующих полей кадра Ethernet (стандарт 802.1р) или IP-пакета (DSCP). Интересно, что если в коммутатор поступает уже маркированный кадр/пакет, устройство способно проверить правильность маркировки и при необходимости перемаркировать трафик, поступающий от пользователя, таким образом препятствуя возможным хакерским атакам.

3Com SuperStack 3 Switch 4400 обеспечивает как маркировку, так и перемаркировку кадров Ethernet

Своевременная доставка критически важного трафика обеспечивается благодаря наличию четырех очередей на каждый порт, которые обслуживаются по алгоритму типа Weighted Round Robin.

Что касается производительности рассматриваемых устройств, то они обеспечивают обработку до 6,6 млн. кадров в секунду для 24-пор-товой и до 10 млн. кадров в секунду для 48-пор-товой версии. Все модификации имеют компактный корпус высотой 1 U, а в два свободных слота могут устанавливаться модули расширения: 1000Base-T/-SX/LX и 100Base-FX, а также отказоустойчивые модули для объединения в стек.

В одном стеке может находиться до 192 портов Fast Ethernet, при этом допускается горячая замена устройств.

В коммутаторах есть возможность объединения портов по стандарту 802.3ad для создания единого высокоскоростного канала связи с другим коммутатором или сервером. Поддерживаются до 60-ти виртуальных локальных сетей на основе стандарта IEEE 802.1Q и резервирование соединений на основе "быстрого" протокола Spanning Tree IEEE (802.1w), время сходимости которого составляет около 1 с. Еще больше надежность сети повышает возможность использования портов различных устройств из стека для организации транкового соединения. Кроме того, в устройства могут устанавливаться дополнительные резервные блоки питания.

Следует отметить и поддержку аутентификации пользователей и администраторов по протоколу 802.1х с помощью внешнего RADIUS-сервера.

Устройство оснащено системой контроля и управления на основе SNMP, вэб-интерфейсом, зондом RMON, а также фирменным ПО 3Com Transcend Network Supervisor.

ПО SNMP-управления 3Com Network Supervisor позволяет сконфигурировать коммутаторы 3Com SuperStack 3 Switch 4400 для автоматического обнаружения критических видов трафика, например, электронной почты или данных SAP, и назначения их приоритетов внутри корпоративной ЛВС. Аналогично можно блокировать трафик нежелательных протоколов в сети, например, потокового аудио. При этом поддерживается уведомление администратора о системных событиях через электронную почту или SMS-сообщения.

Выбираем "невесту"

В заключение надо отметить, что сегодня существует три основных тенденции на рынке корпоративных коммутаторов. Первая основана на том, что все больше производителей оснащают свои изделия абонентскими гигабитными портами типа 1000Base-T, вторая тенденция проявляется в том, что даже те производители, которые раньше игнорировали технологию стекирования, обратились к ней - абсолютное большинство рассмотренных коммутаторов обладает поддержкой данной технологии. При этом всеми производителями применяются технологии, позволяющие обеспечить отказоустойчивость стека, что ранее было уделом избранных. Внедрение же технологии питания по Ethernet-проводке является третьей тенденцией.

Останавливаться на технологиях второго уровня в вышерассмотренных устройствах нет надобности, поскольку полный набор таких возможностей есть у всех производителей, а вот функциям третьего-четвертого уровней следует уделить особое внимание. Современный подход к проектированию высокопроизводительных локальных сетей подразумевает необходимость фильтрации и приоритезации трафика на входе в сеть, чтобы освободить от рутинной работы магистральные устройства.

Поэтому выбираемые коммутаторы должны как минимум поддерживать анализ полей IP-TOS, что позволяет предоставлять в ЛВС так называемое "расширенное качество обслуживания". Для сервис-провайдеров также будет интересно, поддерживает ли устройство ограничение/учет трафика на абонентских/магистральных портах. Поддержка протоколов IGMP, PIM и DVMPR позволит значительно снизить объем широковещательного трафика в сети при передаче мультимедийного трафика, например, потокового видео.

Не лишними будут и возможности маршрутизации, например, для передачи трафика между ВЛВС, при этом следует обратить внимание на то, поддерживает ли производитель только базовый набор протоколов, или же предоставляет расширенные функции, например, протоколы OSPF, BGP, IPX и Appletalk.

Что касается управления, то все устройства данного класса оснащены поддержкой SNMP, вэб-интерфейсом и зондом RMON. Например, BayStack 5110 компании Nortel Networks поддерживает четыре группы RMON на каждом порту. В последнее время все больше внимания в ЛВС уделяется вопросам безопасности, поэтому стоит обратить внимание на наличие таких технологий, как 802.1x, SSH и SSL.

Подводя итоги, отметим, что согласно данным отчета Dell'Oro Group, в 2004 году можно ожидать 7%-го роста рынка коммутаторов Ethernet. Более того, аналитики Dell'Oro прогнозируют ежегодное увеличение продаж вплоть до 2008 года. Специалисты Dell'Oro полагают, что наблюдаемое снижение цен на оборудование позволит клиентам приобретать модели с дополнительной функциональностью, такой как поддержка функций третьего-четвертого уровней, передача электропитания по кабелям Ethernet и др. Такая ситуация будет способствовать модернизации существующих сетей, а также появлению конвергентных инфраструктур, поддерживающих технологию VoIP.

Expand Networks

Линейку устройств Accelerator выпускает фирма Expand Networks, один самых крупных игроков в данном сегменте телекоммуникационного оборудования. Вообще говоря, Expand Networks — частная компания (среди ее основателей America Online, Comcast Interactive Capital и ряд частных инвесторов), ее головной офис расположен в США, а международный офис и подразделение разработки — в Тель-Авиве. Линейка Accelerator позиционируется как решение для оптимизации трафика в ERP-приложениях, для передачи голоса по протоколу IP, ориентирована на интернет- и ASP-провайдеров.

Все устройства линейки Accelerator используют фирменную технологию Enterprise Caching, которая, по сведениям производителя, позволяет повысить пропускную способность каналов на 100–400%, в зависимости от типа передаваемых данных. Среди задач, решаемых устройствами, — повышение производительности каналов связи для всех видов трафика (включая VoIP), предоставление информации, необходимой для эффективного управления сетью передачи данных (SNMP, RMON, RMON-2), управление очередями в сети для предотвращения конфликтов на участке LAN/WAN (Queuing и Congestion Management).

Фирменная технология Enterprise Caching включает несколько алгоритмов, каждый из которых удаляет избыточность, существующую в любом потоке данных на сети. Как показывает практика, эффективность применения технологии тем выше, чем однотипнее передаваемые данные. Среди алгоритмов, лежащих в основе Enterprise Caching: Selective Caching (SC), Vertical Data Analysis (VDA) и Adaptive Packet Compression (APC). Selective Caching (избирательное кэширование) представляет собой усовершенствованный алгоритм для устранения повторов при передаче однотипных данных. Vertical Data Analysis (вертикальный анализ данных) оптимизирует информацию, содержащуюся в заголовках пакетов, уменьшая размер заголовка каждого пакета, проходящего через устройство. Adaptive Packet Compression (адаптивное сжатие пакетов) применяется в сочетании с VDA и SC для сжатия тех данных, которые не кэшируются или не оптимизируются с помощью VDA.

Благодаря соответствующим средствам устройства Accelerator можно использовать в качестве стандартного сетевого анализатора RMON. Система управления перегрузками, реализованная в оборудовании Expand Networks, предусматривает четыре алгоритма управления очередями: FIFO — First In, First Out (простейшая процедура хранения и пересылки пакетов), WFQ — Weighted Fair Queuing (справедливое распределение ресурсов буфера; WFQ предусматривает две категории трафика — большие и маленькие пакеты), PQ — Priority Queuing (приоритетному трафику предоставляется большая пропускная способность), CQ — Custom Queuing (распределение пропускной способности между отдельными типами трафика в соответствии с заданными правилами).

Устройства Accelerator могут быть подключены к сетям WAN или применяться в сети с топологией «точка-точка» (увеличение пропускной способности канала до 16 Мбит/с, и LAN — в данном случае можно не только оптимизировать трафик WAN-протокола, но и использовать каскадирование устройств, что позволяет увеличить пропускную способность канала до 50 Мбит/с.

Оборудование Expand Networks предусматривает несколько базовых линеек, которые отличаются между собой производительностью и объемами обрабатываемых каналов. Так, серия начального уровня Accelerator 1800 ориентирована на управление трафиком на удаленных площадках, подключенных по низкоскоростным каналам (до 256 кбит/с).

Accelerator 2750 и 2800 обеспечивают скорость трафика до 512 кбит/с и до 1 Мбит/с соответственно. Эти устройства разработаны как экономичное решение для малых и средних корпоративных пользователей, которые нуждаются в повышении производительности сети, но не могут позволить себе дополнительные регулярные расходы на увеличенную пропускную способность. Они могут применяться в центральных офисах компаний, а также в филиалах крупных корпораций в сочетании с устройствами Accelerator старших моделей в центральном офисе.

Серия Accelerator 4000 относится к категории акселераторов для последовательных каналов WAN и позволяет повысить пропускную способность выделенных линий и сетей Frame Relay.

Данные устройства оснащены последовательными интерфейсами, независимыми от используемых протоколов третьего уровня.

Серия 4800 обеспечивает суммарную полосу пропускания до 6 Мбит/с (оптимизированного трафика). Это оборудование допускает каскадирование нескольких устройств в настольном варианте и в стойке. Для удобства управления оснащено клавиатурой и ЖК-дисплеем на передней панели.

Однако по-настоящему масштабируемые устройства начинаются с линейки Accelerator 6800 — это решение с производительностью от 2 до 45 Мбит/с и поддержкой Gigabit Ethernet.

На верхнем уровне находится система Accelerator 9000 — модульное решение с производительностью от 20 до 45 Мбит/с и поддержкой Gigabit Ethernet. Она поставляется в качестве заказного продукта, сконфигурированного и протестированного в заводских условиях согласно индивидуальным требованиям заказчика.

ПО для средних и младших моделей линейки обеспечивает оптимизацию пропускной способности сети подключением оборудования только к ЛВС, при этом устройства поддерживают как HSRP, так и VRRP, естественно, они совместимы с другими моделями. Такое подключение, в частности, дает возможность оптимизации трафика при организации многоканального соединения маршрутизаторов — Multilink PPP. Подключение устройств к ЛВС также обеспечивает возможность оптимизации пропускной способности каналов WAN при работе с зашифрованными данными и организации сетей VPN.

Недавно Expand Networks представила модель Accelerator 1820, предназначенную для небольших компаний, которые для связи используют технологии DSL. Эта модель поддерживает технологию TCP Spoofing, а также обеспечивается кэширование DNS-информации и часто используемых HTTP- и FTP-объектов. Процедура инсталляции специально упрощена, чтобы модель можно было использовать на предприятии, где нет специально обученного IT-персонала.

Помимо описанных решений, Expand Networks поставляет акселератор HTTPS-трафика (серия HTTPS Accelerator) — оно предназначено для центров обработки данных и специально адаптировано для нужд предприятий, которым требуется безопасная работа веб-приложений.Среди его дополнительных преимуществ: улучшенное время отклика для защищенных потоков трафика HTTPS.

Оптимизация IP-трафика

Михаил Северов, "Экспресс электроника", #05/2005

Одна из примет сегодняшнего дня — рост количества информации и, соответственно, затрат на ее передачу и обработку. В то же время в трафике данных все более важное место занимает мультимедиа, а интеграция веб-технологий в бизнес-процессы компаний приводит к экспоненциальному увеличению объемов передаваемых по информационным каналам данных. Пропускная способность информационных систем, спроектированных в расчете на линейную схему развития, увы, становится узким местом, способным не только значительно снизить темпы развития, но и поставить под удар эффективность деятельности всей компании.

Сегодня многие компании неизбежно сталкиваются с необходимостью увеличить пропускную способность своей сети или арендуемых каналов связи. Там, где ранее использовались каналы со скоростью 128–256 кбит/с, сегодня этого уже не достаточно. Что делать в данной ситуации? Будет ли увеличение скорости оптимальным решением, с учетом роста арендной платы при переходе на более производительный канал? А если такие каналы связывают удаленные офисы и филиалы, расходы увеличатся еще больше. Кстати, по оценке Gartner Group, траты на услуги распределенных сетей будут расти в среднем на 7% в год. Немудрено, что компании ищут пути повысить эффективность своих сетей.

В случае если вы арендуете канал связи и невозможно сменить его, разумным решением может стать использование оптимизаторов (или акселераторов) пропускной способности. Последнее время устройства данного типа называют также универсальными мультиплексорами, хотя суть от этого не меняется: они подключаются в разрыв между серийным портом маршрутизатора и каналообразующим оборудованием (с обоих концов канала) и осуществляют динамическую компрессию трафика (данные, голос, факсы, трафик ЛВС), а также некоторые другие функции.

Преимущество акселераторов, в отличие, например, от устройств кэширования веб-трафика в том, что они адаптивно подстраиваются под разные виды IP-трафика и обеспечивают, в зависимости от типа пользовательского приложения, повышение пропускной способности сети в 2–4 и более раз.

Кроме того, они обеспечивают сжатие заголовков для трафика VoIP без использования процессорных ресурсов маршрутизаторов. Динамическое отслеживание состояния устройства, работающего в паре, позволяет включать и отключать электропитание на нем без падения канала с удаленными офисами, при этом после включения электропитания компрессия трафика автоматически восстанавливается.

Оптимизация пропускной способности стала результатом разработки и внедрения ряда технологий — селективного кэширования, анализа данных и адаптивной компрессии пакетов и т. д. Акселераторы обычно обеспечивают удаленное управление по протоколу SNMP, позволяющее интегрировать их в существующую систему управления. Они оснащаются управляющим ПО, обеспечивающим расширенные функции контроля и управления удаленными ЛВС, включая сбор статистики.

Базовые требования к таким устройствам следующие: акселераторы должны легко инсталлироваться; автоматически определять используемые протоколы и наличие на удаленном конце аналогичного устройства. Также они поддерживают технологию Frame Relay (и Frame Relay +), что позволяет обеспечить подключение к центру нескольких удаленных офисов (отделений). В условиях России такие решения особенно актуальны — с их помощью можно значительно повысить эффективность практически любых каналов, в том числе и спутниковых. Например, очень выгодно использовать данную технологию в сети, объединяющей удаленные офисы предприятия, где установлены автоматизированные рабочие места, работающие с одним и тем же приложением (например, система планирования ресурсов предприятия). Однако и менее регулярный трафик тоже может быть оптимизирован.

Подчеркнем, что акселераторы являются практически единственным решением проблем связи именно в тех случаях, когда отсутствует возможность повышения физической скорости в существующих каналах связи с полосой пропускания, недостаточной для пользовательских приложений.

Мы рассмотрим оборудование RAD Data Communications (семейство MAXcess), Expand Networks (линейка Accelerator) и PLANET Technologies (cервер управления нагрузкой BM-2155).

PLANET Technology

Компания PLANET Technology основана на Тайване в 1990 году и специализируется на разработке и производстве WAN/LAN коммуникационного оборудования. Для рассматриваемого нами сегмента производитель продвигает менеджер пропускной способности BM-2155. Устройство оборудовано двумя портами Ethernet 10/100/1000 для подключения к LAN, а также маршрутизатором WAN и поддерживает полосу пропускания до 155 Мбит/с на входящий и исходящий трафик (на каждый порт). Для управления пропускной способностью пакеты могут быть классифицированы по IP-адресу, подсети IP и номеру порта TCP/UDP. BM-2155 распознает наиболее распространенные протоколы передачи данных (всего заявлена поддержка более 30 протоколов). Администратор может определить политику, чтобы гарантировать максимальную полосу пропускания для связи, уровни для входящего/исходящего трафика в каждом классе, а также определить три уровня приоритета для каждой политики, для гарантии, что пакеты с высоким уровнем приоритета получат максимальную доступную пропускную способность. Кроме того, в каждой политике можно задать списком время активации или деактивации политики с шагом в 5 минут.

Также BM-2155 дает возможность измерить трафик в сети и выводит информацию в виде графиков, которые позволяют судить о том, как используется пропускная способность сети. В результате можно видеть всякий внутренний исходящий или входящий трафик, генерируемый хостом или сетевым сервисом.

Для обеспечения непрерывного доступа в Интернет, BM-2155 поддерживает функцию High Availability, которая позволяет параллельно устанавливать два BM-2155. Если активный BM-2155 откажет, то резервный BM-2155 станет активным, и будет управлять сетевой пропускной способностью, для обеспечения непрерывного доступа к сети.

RAD Data Communications

Израильская фирма RAD Data Communications, основанная в 1981 году, сегодня представляет собой группу из 13 независимых компаний. На рынке оптимизаторов трафика она продвигает продукты MAXcess 3000 и 3004, MAXcess 300 и 30. Они обеспечивают интегрированный доступ и организацию сетей для передачи данных, голоса, факса и трафика ЛВС. Работа устройств MAXcess основана на стандартной технологии Frame Relay; в них используется динамическое распределение пропускной способности и компрессия голоса. Оборудование поддерживает основной набор протоколов, включая Frame Relay, HDLC, асинхронный, синхронный, SNA, IP и IPX, а также аналоговые и цифровые интерфейсы.

MAXcess 3000 — мультипротокольный блок коммутации пакетов, содержащий до 12 модулей, которые поддерживают до 44 каналов телефонной/факсимильной связи и/или до 72 каналов передачи данных на скоростях до 1,536 Мбит/c. Устройство обеспечивает коммутацию трафика между различными платами ввода/вывода и маршрутизацию по протоколам IP и IPX/SPX. Блок позиционируется для использования в центральных узлах связи. Модель 3004 — более компактный 5-модульный вариант, поддерживающий до 30 каналов передачи данных или до 16 телефонных каналов.

Модель MAXcess 300 располагает пятью портами для передачи данных и четырьмя портами для телефонной/факсимильной связи. Один из портов может быть сконфигурирован для передачи данных (максимальная скорость 384 кбит/c) или как порт Ethernet для организации взаимодействия локальной сети с протоколами IP и IPX по протоколу PPP.

Модель MAXcess 30 рассчитана на два канала телефонной/факсимильной связи и два канала передачи данных, скорость передачи данных от 9,6 до 384 кбит/с. Эти устройства могут применяться в небольших офисах.

Во всех устройствах серии MAXcess используется технология компрессии речи, основанная на алгоритме MP-MLQ (стандарт G.723.1). При тестировании этого алгоритма в AT&T и France Telecom было установлено, что в полосе 6,4 кбит/с он обеспечивает качество передачи речи, аналогичное тому, которое достигается при использовании АДИКМ (адаптивная дифференциальная импульсно-кодовая модуляция, отечественный вариант названия компрессии речевого сигнала) — компрессия речи до 32 кбит/c.

Что касается встроенных средств управления, с помощью агента SNMP можно осуществлять управление из любого места, используя приложение RADview под Windows или систему сетевого менеджмента HP OpenView с GUI-интерфейсом, которая позволяет полностью задавать конфигурацию и вести мониторинг корпоративных сетей. Также возможна локальная настройка и диагностика с ASCII-терминала и дистанционное управление по протоколу Telnet.

Aytentifikpr

До последнего времени клиент IEEE

До последнего времени клиент IEEE 802.1X в операционных системах компании Microsoft 802.1x был изначально встроен только в ОС Windows XP, однако относительно недавно компания выпустила свободно распространяемое дополнение для Windows 2000, позволяющее и данной ОС производить сетевую аутентификацию по протоколу 802.1x.

ПК с установленными ОС семейства Windows 2000 Server и службой IAS может исполнять функции RADIUS-сервера, который, в свою очередь, выполняет аутентификацию и авторизацию клиентов, использующих протоколы EAP-TLS, PEAP-MS-CHAP v2 или PEAP-EAP-TLS.

Клиенты Microsoft 802.1x Authentication Client packages для Windows 98 и Windows NT 4.0 Workstation доступны партнерам компании Microsoft, которые имеют контракты по технической поддержке уровня Premier и Alliance. Однако если у вас нет соглашения о поддержке такого уровня, а клиентское ПО 802.1x для старых версий Windows или Linux просто необходимо, можно использовать утилиты от ряда независимых производителей, например, Funk Software ().

Автор выражает благодарность за помощь при подготовке статьи Ярославу Калитину, ведущему инженеру компании "Энран Телеком"

Настраиваем 802.1X

Для реализации схемы сетевой аутентификации 802.1X в качестве RADIUS-сервера использоента – Windows XP (о реализации 802.1X-клиентов в других операционных системах см. вставку на с. 38), а в качестве сервера доступа – коммутатор 3Com Superstack 3 Switсh 4400.

Панель управления IAS*сервера

Первый этап настройки протокола сетевой аутентификации 802.1X – установка Windows 2000 Server. При установке сервера необходимо указать, что он будет являться контроллером домена, и установить службы DNS и Active Directory. В нашем случае был создан тестовый домен TEST.

Следует обратить внимание на то, что протокол EAP-TLS для аутентификации пользователей не поддерживается в так называемом "смешанном режиме" (Mixed mode), который обеспечивает работу как Windows 2000, так и Windows NTклиентов. Поэтому необходимо перевести сервер в "родной" режим (Native mode).

Для этого в средствах администрирования Windows 2000 надо открыть ярлык Active Directory Users and Computers, а затем в появившемся окне выбрать правой кнопкой мыши домен (demo.test.local) и в его общих свойствах выбрать кнопку Сhange mode.

Добавляем клиент в IAS*сервер

Далее следует добавить несколько пользователей, которым будет разрешен доступ к сети (рис. слева). После того как пользователи будут созданы, необходимо установить, чтобы их пароли сохранялись с так называемым "реверсным шифрованием" (reversible encryption). Для этого в свойствах пользователей надо выбрать закладку Account и установить поле Store password using reversible encryption. После этого необходимо обязательно повторно ввести пароль для данного пользователя.

Теперь рассмотрим конфигурирование RADIUS-сервера. Прежде всего следует отметить, что операционные системы Windows NT/2000 Server содержат RADIUS-сервер, который, правда, именуется как служба IAS (Internet Authentication Service). Также существует ряд альтернативных RADIUS-серверов для различных операционных систем от сторонних разработчиков, например, от компании Funk Software ().

Установить и использовать IAS можно на системах Windows 2000 Server и NT Server 4.0. При этом IAS входит в состав Windows 2000, а для NT 4.0 IAS представляет собой один из нескольких компонентов пакета NT 4.0 Option Pack, который можно получить с вэб-узла компании Microsoft ().

Для установки IAS в Windows 2000 нужно запустить ярлык Add/Remove Programs из панели управления и выбрать в Windows Components раздел Networking Services, в котором необходимо установить "галочку" напротив Internet Authentication Serviсe. После установки IAS в разделе средств управления Windows 2000 станет доступным ярлык Internet Authentication Service, запустив который можно перейти к настройке данного сервиса.

Первым этапом конфигурирования является добавление нового сервера доступа в папку клиентов (в нашем случае это коммутатор 3Сom 4400), при этом необходимо ввести имя клиента (4400), его IP-адрес, имя производителя сетевого устройства (3Com) и общий секрет (shared secret).

Устанавливаем тип аутентификации: MD5 или Certificate

Следует учитывать, что в RFC 2865 предписывается использование 16 символов в "общем ключе". При этом для достижения энтропии (в теории информации энтропия отражает количество информации в последовательности символов), равной 128 бит, каждый отдельный символ должен иметь энтропию 8 бит.

Однако в случае, когда выбор символов ограничивается набором, вводимым на клавиатуре, энтропия 8-битного символа уменьшается до 5,8 бит. Поэтому чтобы добиться уровня энтропии в 128 бит, необходимо использовать как минимум 22 символа.

Настраиваем коммутатор 3Com 4400 для работы с 802.1X

В Windows 2000 максимально возможная длина общего секрета составляет 64 символа. Качественно улучшить результаты позволяют специальные программы для генерирования общего секрета. Следующим этапом является разработка политики удаленного доступа, для чего в разделе Remote Access Poliсy необходимо создать новый элемент, например, политики под именем VLAN1 и DEMO (рис. на с.35 посередине).

Далее в них необходимо добавить Windows- группы пользователей из Active Directory и разрешить им удаленный доступ в сеть. Затем в созданных политиках следует выбрать команду Edit profile, а в появившемся окне – поле Authentication. В последнем можно выбрать два типа EAP-аутентификации – MD5-challenge или Smart Card or other Certificate (рис. слева). В последнем случае на сервере необходимо установить службу сертификатов (CA), при этом она должна быть сконфигурирована как Enterprise root CA.

Проверяем работу служб аутентификации на клиентском ПК

Заключительным этапом является настройка коммутатора 3Сom 4400 для работы с RADIUSсервером. Для этого, подключившись к консольному порту данного устройства и используя какуюлибо терминальную программу, следует в режиме командной строки войти в текстовое подменю Security/Radius и выполнить команду Setup).

С помощью журнала событий проверяем параметры аутентификации

Далее коммутатор предложит ввести IP-адрес первичного и вторичного сервера аутентификации/учета и номера их UDP-портов, а также общий секрет – в нашем случае это 200.1.1.200 и 1812/1813. Здесь устанавливается максимальное количество попыток входа в сеть клиентов и промежутки времени между ними, а также действия на случай, если попытка войти в сеть оказалась неудачной, в нашей ситуации – отказ в доступе. Проверить установленную конфигурацию можно с помощью команды Summary, находящейся в этом же меню (рис. на с. 36 вверху). Также в коммутаторе нами была создана виртуальная ЛВС под именем VLAN 1 и профиль качества обслуживания под именем demo, который ограничивал максимальный трафик в сторону пользователя на уровне 1 Мбит/с. О том, зачем это понадобилось, будет рассказано далее.

Радиус в центре

Протокол RADIUS часто используется в различных сетевых устройствах (маршрутизаторы, модемные стойки, коммутаторы и т.д.) для аутентификации пользователей. Основной причиной этого является то, что сетевые устройства имеют обычно очень ограниченные аппаратные ресурсы и не могут хранить в памяти информацию о большом числе пользователей.

Протокол RADIUS обеспечивает централизованное управление пользователями, что очень важно в целом ряде случаев. Например, интернетпровайдеры могут иметь десятки и даже сотни тысяч пользователей, и разместить такой объем информации в памяти любого сетевого устройства просто невозможно. При этом число пользователей может постоянно варьироваться в течение суток, дня или часа. Именно поэтому необходимо иметь централизованную базу данных, где хранится информация обо всех пользователях. Следует отметить, что протокол RADIUS поддерживается практически всеми производителями сетевого оборудования, в то время как другие протоколы аутентификации удаленных пользователей не получили массовой поддержки со стороны производителей.

Протокол RADIUS также имеет встроенные механизмы защиты от целого ряда сетевых атак, включая использование сетевых сниферов для получения паролей пользователей. Основными соперниками RADIUS на поле удаленной аутентификации являются протоколы TACACS+ и LDAP. Протокол LDAP изначально не имеет никаких средств защиты от снифинга паролей, и хотя в протоколе TACACS+ (в отличие от RADIUS) шифруется весь трафик, а не только пользовательские пароли, он также не лишен ряда слабых сторон.

Формат RADIUS*сообщения

Структура сообщения протокола RADIUS представлена на рис.(RFC 2138), а значения и расшифровка поля Сode – в таблице под рисунком.

Поле Identifier длиной один байт устанавливается RADIUS-клиентом в ответ на запрос RADIUS-сервера. Поле атрибутов содержит имя пользователя и пароль и также позволяет передавать дополнительные данные о клиенте от RADIUS-сервера сетевым устройствам, к которым непосредственно подключены пользователи.

А теперь поговорим об основных режимах функционирования протокола RADIUS: о запросе доступа (Access-Request), в котором передается пароль и имя пользователя, после чего он сопровождается передачей сообщений разрешения или отказа в доступе (Access-Accept, Access-Reject). Далее для удобства будем называть стороны, участвующие в процессе аутентификации, "клиент" и "сервер". Сервер содержит базу данных пользователей и проводит их аутентификацию.

Для прохождения аутентификации на сервере клиент создает запрос доступа (Access-Request) и передает его RADIUS-серверу, поле атрибутов данного сообщения должно включать как минимум имя пользователя и пароль. Поле идентификации запроса доступа также создается клиентом. Этот процесс не регламентируется в самом протоколе RADIUS, но обычно поле реализуется как простой счетчик, который увеличивается на 1 при каждом новом запросе. Запрос доступа содержит 16-байтное поле запроса аутентификатора (Request Authenticator), которое генерируется случайным образом. Данное сообщение в целом не защищено, шифруются только поля атрибутов, содержащие имя пользователя и пароль. Для этого клиент и сервер имеют общий секрет. Общий секрет совместно с полем запроса аутентификатора используется для вычисления 16-байтного значения (с помощью хэш-функции MD5), которое затем благодаря логидиняется с паролем пользователя.

После получения сообщения запроса доступа RADIUS-сервер проверяет, обладает ли он общим секретом с клиентом, и если нет, то сообщение просто сбрасывается без уведомления клиента. Поскольку сервер также обладает общим секретом с клиентом, он может вычислить незашифрованное имя и пароль клиента (через процедуру, обратную описанной выше). Затем имя и пароль сверяются с пользовательской базой данных.

В случае успешной проверки имени и пароля пользователя сервер создает сообщение разрешения доступа и передает его пользователю, в обратном случае он получает сообщение об отказе в доступе. Оба сообщения имеют одинаковые номера идентификаторов, равные номеру идентификатора в запросе доступа клиента.Поле ответа аутентификатора (Response Authenticator) вычисляется с помощью применения хэш-функции MD5 над полями запроса аутентификатора и полями пакета разрешения доступа.

Добавляем пользователей в Active Directory

Когда клиент получает сообщение-ответ от сервера, он проверяет, отсылал ли ранее запрос с номером идентификатора, который указан в сообщении, и если нет, то оно просто сбрасывается. Далее клиент декодирует поле ответа аутентификатора с помощью процедуры, обратной вышеописанной, и сравнивает полученный результат с полем аутентификатора в поле запроса. Это гарантирует взаимную проверку клиента и сервера и делает практически невозможными хакерские атаки, основанные на подмене сервера.

А теперь стоит подробнее рассказать о практической реализации схемы сетевой аутентификации 802.1X.

Сетевая аутентификация на практике

Александр Нежуренко,

Недавно принятый стандарт сетевой аутентификации IEEE 802.1x нашел широкую поддержку у производителей сетевого оборудования и ПО. Примеры реализации этой технологии в ЛВС, а также ее основные составляющие — протоколы EAP и RADIUS — в центре нашего внимания.

Говоря о технологии сетевой аутентификации пользователей, стоит упомянуть протокол PPP, который наиболее часто используется для подключения клиентов по коммутируемым линиям к интернет-провайдерам. Протокол PPP также используется некоторыми сервис-провайдерами для аутентификации пользователей, применяющих xDSL- или кабельные модемы. Кроме того, PPP является частью протокола L2TP, на котором основан безопасный удаленный доступ к системам на базе Windows 2000 и выше.

Итак, протокол PPP изначально использовался для подключения удаленных пользователей, и поэтому он должен был иметь механизмы аутентификации пользователей. Первоначально поддерживалась только передача имени пользователя или пароля в незашифрованном виде, что не соответствует современным требованиям сетевой безопасности.

В последнее время для протокола были разработаны новые механизмы аутентификации под общим названием EAP (Extensible Authentication Protocol). Протокол EAP был создан с целью упразднения частных механизмов аутентификации и распространения стандартизированных подходов – схем типа "запрос-ответ" (challenge-response) и инфраструктуры, основанной на публичных ключах и пользовательских сертификатах. Стандартизация механизмов EAP позволила сделать процедуру аутентификации прозрачной для серверов доступа различных производителей. Например, при подключении пользователя к серверу удаленного доступа и использовании механизма EAP протокола PPP для аутентификации сам сервер доступа не должен знать или поддерживать конкретные механизмы или алгоритмы аутентификации, его задача в этом случае – лишь передать пакеты EAP-сообщений RADIUS-серверу, на котором фактически производится аутентификация. В этом случае сервер доступа исполняет роль посредника между клиентом и RADIUSсервером, в задачи которого входит передача EAP-сообщений между ними.

Стандарт 802.1x описывает процедуру передачи EAP-сообщений сервером доступа (например, коммутатором или беспроводной точкой доступа) в проводных или беспроводных Ethernet-сетях. При этом стандарт 802.1x напрямую упаковывает EAPсообщения в Ethernet-кадры, не применяя для их передачи протокол PPP. Это вызвано тем, что использовать протокол PPP во многих случаях не обязательно – например, при подключении Ethernet-рабочей станции, не поддерживающей протокол TCP/IP, или в том случае, когда использование протокола PPP является избыточным.

В стандарте 802.1x определяется три основных элемента: аппликант – пользователь, который нуждается в сетевой аутентификации; сервер аутентификации – обычно RADIUSсервер, который производит фактическую аутентификацию; аутентификатор – сетевое устройство, находящееся между аппликантом и сервером аутентификации и предоставляющее доступ в сеть, например, точка доступа или Ethernetкоммутатор.

Ключевым моментом здесь является то, что сетевые устройства – аутентификаторы – могут быть достаточно простыми, поскольку для реализации функций 802.1x в них требуются минимальные аппаратные затраты, в то время как весь интеллект концентрируется в RADIUS-сервере. Такая схема имеет дополнительные выгоды и позволяет организовать тесную интеграцию управления сетевым оборудованием и сетевым ПО, что значительно облегчает управление информационной системой большого предприятия в целом. Протокол передачи EAP-сообщений в стандарте 802.1x называется EAPOL (EAP encapsulation over LAN) и в настоящее время определен для Ethernet ЛВС, а также беспроводных сетей стандартов серии IEEE 802.11 и ЛВС, использующих технологии token ring и FDDI.

Схема работы протокола EAPOL достаточно проста. При этом можно выделить следующие основные режимы работы: Аутентификатор посылает запрос на аутентификацию (EAP-Request/Identity) аппликанту, как только он определит, что какой-то из его Ethernetпортов перешел в активное состояние (link active), то есть к нему подключен сетевой адаптер.

Таким образом, если отключить клиентскую станцию, которая уже прошла аутентификацию, и снова подключить к сетевому порту, то потребуется пройти аутентификацию еще раз. Аппликант посылает сообщение/ответ (EAPResponse/Identity) аутентификатору, которое затем передается им на сервер аутентификации (RADIUS). Сервер аутентификации в ответ отсылает пакет-запрос (challenge) аутентификатору, который затем переупаковывает его из IP-транспорта в EAPOL и передает аппликанту. В различных схемах аутентификации число таких сообщений может изменяться. В EAP поддерживается как аутентификация клиентской стороны, так и взаимная "сильная" аутентификация клиента и сервера, но только последний вариант считается приемлемым для использования в беспроводных сетях. Аппликант отвечает на запрос соответственно выбранному алгоритму и передает его аутентификатору, который пересылает его на сервер аутентификации. В случае, если аппликант предоставляет правильный ответ на запрос, сервер посылает сообщение об успешной аутентификации аппликанту. В этой ситуации аутентификатор открывает клиенту доступ к ЛВС, который может зависеть от дополнительных параметров, передаваемых ему RADIUS-сервером, например, от номера VLAN или определенного уровня качества обслуживания.

Таким образом, использование сетевой аутентификации позволяет предоставлять пользователю определенный номер ВЛВС или уровень качества обслуживания вне зависимости от точки подключения в корпоративную ЛВС. Это обеспечивает как мобильность пользователей, так и постоянное соблюдение профиля безопасности сети – если даже сетевые кабели будут случайно перепутаны, пользователь не сможет войти в ВЛВС, доступ к которой ему запрещен.

Коммутатор 3Com SuperStack 3 Switch 4400 использовался нами для построения ЛВС с сетевой аутентификацией по протоколу 802.1X ()

Рассматривая реализацию сетевой аутентификации по протоколу IEEE 802.1x, необходимо раскрыть основные особенности протокола RADIUS, который является одним из главных компонентов данной системы.

Входим в сеть

Для успешного входа в сеть Windows XP-клиента необходимо в свойствах сетевого соединения выбрать раздел Authentication и разрешить для этого интерфейса 802.1Х-аутентификацию. При этом необходимо выбрать тип EAP-аутентификации – MD5-challenge или Smart Card or other Certificate. В последнем случае для пользовательской машины необходимо получить сертификат с сервера, например, через вэб-браузер, введя адрес типа http://server/certsrv. В нашем примере использовался режим MD5-challenge.

Следует отметить, что при использовании Windows 2000клиента с установленным сервис-паком 3 или 4 для успешной сетевой аутентификации необходимо убедиться в том, что запущена служба Wireless Configuration, отвечающая за 802.1Х-аутентификацию.

Если все настройки прошли успешно, вводим логин и пароль для доступа в сеть

Теперь, если вами не были допущены ошибки на каком-то из этапов, при попытке доступа к сетевым ресурсам на клиентской машине появится специальная заставка (рис. выше), предлагающая ввести имя пользователя/домена и его пароль. Если эти параметры введены правильно, то пользователь получает доступ к сетевым ресурсам. Необходимо учитывать, что даже при краткосрочном отключении сетевого кабеля от порта коммутатора и подключении его снова пользователю придется повторно пройти сетевую аутентификацию.

Если же система выдала какое-то сообщение об ошибке (даже нам не удалось настроить все с первого раза), провести диагностику помогут стандартные средства Windows 2000 Server. Служба IAS передает в журнал системных событий сообщения об успешных/неуспешных попытках аутентификации, а также их параметры (рис.). Так, на нем видно, что пользователь с именем test успешно получил доступ к сети через сервер доступа (NAS) c именем 4400 и IP-адресом 200.1.1.1, при этом тип портов NAS – Ethernet, то есть это наш коммутатор Ethernet.

После того как пользователи успешно аутентифицируются в сети с помощью протокола 802.1х, можно перейти к автоматической настройке номера VLAN и параметров качества обслуживания для каждого пользователя.

Настраиваем функции авто*QoS/VLAN

А теперь вернемся к политикам, определенным в настройках службы IAS. Как уже упоминалось, было определено две политики – vlan1 и demo. Эти названия не случайны, так как мы хотим, чтобы пользователи, которые попадают под действие политики vlan1, автоматически оказывались в виртуальной ЛВС под номером 1. В этом случае в свойствах данной политики в разделе Advanced необходимо добавить следующие параметры и установить их значения, которые автоматически возвращаются коммутатору RADIUS-сервером при успешной аутентификации пользователя: Tunnel-Medium type – 802; Tunnel-Pvt Group ID – 1 (номер VLAN); Tunnel-Type – (VLAN).

Для того чтобы пользователи попадали под действие профиля QoS demo, необходимо указать значение атрибута Filter-id profile = demo. После этого пользователи, определенные в Active Directory и попадающие под действие политики vlan1, автоматически окажутся во VLAN под номером 1 и в профиле QoS demo при сетевой аутентификации. Для проверки работоспособности данного режима нами был запущен ftp-сервер (Windows 2000 Server) и ftp-клиент (Windows XP). До установки указанных параметров в политике vlan1 скорость передачи данных между ними составляла порядка 100 Мбит/с, а после установки – около 980 Кбит/с.

Последним этапом является настройка аутентификации не только пользователей через RADIUSсервер, но и администраторов, подключающихся к коммутатору через консольный порт или Web/Telnet. Для этого в настройках коммутатора (security/device) необходимо разрешить аутентификацию с помощью RADIUS (enable RADIUS auth).

Далее в Active Directory надо создать пользователя, которому разрешен доступ к управлению устройством, например, admin, и определить для него в IAS политику, в которой необходимо установить, чтобы RADIUS-сервер возвращал коммутатору при успешной аутентификации параметр Vendor Specific Attribute. В свойствах данного поля необходимо установить код производителя 43 (3Com), номер атрибута (1) и десятичное значение этого атрибута от 1 до 3: Monitor (1) позволяет пользователю производить мониторинг установок коммутатора; Manager (2) дает возможность производить изменение отдельных установок коммутатора; Administrator (3) дает пользователю полный доступ к установкам коммутатора.

Теперь даже при подключении к коммутатору по консольному порту будет производиться аутентификация администратора по сети через RADIUS-сервер.

В целом же можно констатировать тот факт, что с внедрением технологии 802.1x сбываются мечты системного администратора – теперь не надо устанавливать сетевые параметры для сотен и даже тысяч пользователей вручную. При этом перевести пользователя из одной VLAN в другую можно одним движением мышки без необходимости изменения настроек сетевых устройств. И это кроме того, что протокол 802.1x помогает значительно повысить уровень безопасности самой сети, защитив ее от несанкционированного доступа.

Десять заповедей резервного копирования

#10/2004

Независимо от используемой технологии резервного копирования всегда следует придерживаться некоторых фундаментальных правил. Мы приведем 10 условий, выполнение которых облегчает проведение резервного копирования. На первый взгляд, эти условия просты и очевидны, но не всегда их легко выполнить.

Когда кто-то о чем-то рассказывает или делится впечатлениями, всегда проще и эффектнее говорить о чем-то плохом. Плохие новости воздействуют всегда сильнее, чем хорошие. Например, срывы ночных сессий резервного копирования, безвозвратно испорченные ленты, невосстановимые данные. Впрочем, не все так плохо. Есть учреждения, где резервное копирование и восстановление проходят нормально и без всяких затруднений укладываются в выделенное временное окно. Очевидное условие существования надежной и отлаженной инфраструктуры резервного копирования — наличие эффективного управления и оптимальной организации всей вычислительной системы. Хорошо отлаженная и организованная среда обеспечит ясное понимание задач и способов их решения. Ниже приведены десять моментов, на которые имеет смысл обратить внимание при организации системы резервного копирования или при оптимизации существующей.

Предварительное планирование. Резервное копирование является стратегическим компонентом защиты данных (существует также зеркалирование, снэпшоты и репликация данных). Но важнейшим, фундаментальным элементом всей стратегии хранения данных должно стать планирование резервного копирования.

Все компоненты инфраструктуры резервного копирования должны учитываться в процессе планирования, а все приложения, серверы и тенденции увеличения емкости первичных хранилищ данных не должны оставаться без внимания. Очень часто изменения в среде не принимаются во внимание. Это может вызвать сбои и оказать пагубное воздействие на работу системы резервного копирования.

Кроме того, правильное планирование позволяет составить более полное представление о потребностях и особенностях работы приложений с точки зрения защиты данных.

Приложения баз данных, где присутствуют разделенные «зеркала» и приложения, работающие в файловой среде, в которой нет дополнительной защиты данных, требуют разных стратегий и подходов к резервному копированию. Аналогично, большое корпоративное приложение, развернутое на нескольких серверах и предполагающее сложную взаимозависимость данных для обеспечения последующего восстановления, будет требовать соответствующей синхронизации резервного копирования.

Установление жизненного цикла и календаря операций. Эффективная работа системы резервного копирования требует ежедневного успешного выполнения определенных заданий. Однако есть не менее важные задания, которые выполняются еженедельно, ежемесячно, ежеквартально и ежегодно. Задания с коротким циклом в большей степени являются тактическими, а задания с большим циклом — стратегическими. В среде эффективного резервного копирования все задания должны быть задокументированы и выполняться согласно расписанию.

Ежедневные задачи являются основой, с которой хорошо знакомы системные администраторы. К ним относятся: мониторинг заданий;

отчеты о сбоях и успешном выполнении;

анализ и разрешение проблем;

манипуляции с лентами и управление библиотекой;

расписание выполнения заданий.

В случае еженедельных, ежемесячных и других операций надо обращать внимание на: анализ производительности;

тенденции изменения объемов и планирование этих изменений;

рассмотрение и анализ методики резервного копирования;

проверку возможности восстановления;

планирование развития архитектуры. Определяем ежедневные, еженедельные и ежемесячные задания.

Документируем их, и убеждаемся, что они выполняются и генерируют отчеты в полном соответствии с расписанием. Все эти временные файлы нельзя упускать из виду. Храниться они будут долго, пройдет год, завершится годовой цикл. Поначалу это покажется неудобным, но потом появится понимание, как оптимизировать среду (или окажется, что среда резервного копирования уже оптимизирована).

Ежедневный обзор логов процесса резервного копирования. Обзор логов ошибок и выполнения резервного копирования является необходимой ежедневной задачей.

Но часто это легче сказать, чем сделать, поскольку такое занятие требует много времени. Однако затраченное время может принести неплохие дивиденды в виде надежно работающей системы резервного копирования.

Проблемы при резервном копировании, как правило, возникают лавинообразно. Один-единственный сбой может повлечь за собой целую последовательность, на первый взгляд даже не связанных между собой затруднений. Например, задание резервного копирования может либо «зависнуть», либо не запуститься из-за того, что нужный привод магнитных лент не был освобожден предыдущим заданием. Это предшествующее задание сохраняло сервер приложений, на котором одновременно шел незапланированный ресурсоемкий процесс. Выполнение данного процесса не позволило закончить резервное копирование в установленный расписанием срок. Ответственный системный администратор своевременно не информировал администратора резервного копирования, чтобы он мог внести соответствующие изменения в расписание процессов. Порой для того чтобы определить, является ли некоторое состояние причиной или следствием чего-то другого, может потребоваться немалого опыта и усилий, а сам процесс будет напоминать детективное расследование. Естественно, для успешного решения возникающих проблем необходима согласованная работа системных, сетевых администраторов и администраторов баз данных.

Защита базы данных резервного копирования или каталога. Все приложения резервного копирования ведут свою базу данных или каталог, необходимые для последующего восстановления сохраненных данных. Потеря каталога влечет потерю сохраненных данных. Хотя некоторые приложения резервного копирования имеют механизмы корректного чтения лент и индексов для восстановления, это может оказаться непосильной задачей. Такой каталог должен рассматриваться как любое другое критически важное приложение баз данных. Желательно иметь его зеркальную копию или, по крайней мере, хранить в RAID-системе. Кроме того, желательно убедиться в том, что каталог сохраняется согласно расписанию и без ошибок.

Ежедневное определение временного окна резервного копирования. Ошибки, связанные с временным окном резервного копирования, не оставляют соответствующих сообщений в отчетах, так как на самом деле это нормальный и успешно завершившийся процесс резервного копирования. Поэтому часто проблема остается незамеченной. Если задания начинают приближаться или выходить за пределы отведенного временного окна, это является признаком приближения к предельной емкости системы или наличия «узких мест» в производительности. Своевременное обнаружение таких признаков может избавить от последующих более крупных сбоев системы.

Локализация и сохранение «внешних» систем и томов. ПО резервного копирования предоставляет некоторые отчеты о ежедневных сессиях резервного копирования. Рассматривать только их и полагаться только на них рискованно.

ПО резервного копирования генерирует отчеты только об известных ему серверах. Сложные среды часто имеют «внешние» системы, системы, которые участвуют в работе, но не включены в схему резервного копирования. Это происходит по разным причинам. Купленная неким подразделением система и оказавшаяся вне поля зрения IT-подразделения некоторое время может работать с собственным резервным копированием. Но рано или поздно возможен сбой, приводящий к потере данных. Тогда специалисты IT-подразделения получают запрос восстановления данных на системе, о которой им ничего не известно. Как правило, такие системы попадают в поле зрения службы IT, слишком поздно. Решение этой проблемы может оказаться трудоемким и займет массу времени. Потребуется регулярный просмотр и мапирование новых сетевых адресов в узлы (ноды), фильтрация не связанных с задачей адресов (дополнительные сетевые карты, сетевые устройства, принтеры и т. д.), идентификация местоположения и владельцев таких узлов и внесение соответствующих изменений в политику резервного копирования (в этом случае объемы данных, подлежащих сохранению, увеличатся). Также важно регулярное предоставление отчетов владельцам системы и приложений о том, что на самом деле сохраняется, а что — нет.

Максимально возможная централизация и автоматизация резервного копирования. Ключом к успешной защите данных является их целостность. Но это не значит, что со всеми данными требуется обходиться одинаково. Наоборот — одинаково надо обращаться с данными, сходными по объему и важности для компании. Проблема «внешних» систем, о которой шла речь чуть выше, как раз является примером нарушения целостности данных, возникающего из-за нецентрализованного управления резервным копированием. Нередко операции резервного копирования для Windows— и Unix-серверов происходят независимо. Такая организация могла предшествовать сетевому хранению. Помимо того что это неэффективно, подобная организация предполагает разные наборы процедур и разные стратегии резервного копирования для разных платформ. Определять ценность данных таким образом неправильно. По географическим соображениям функции резервного копирования могут быть действительно распределены по удаленным офисам, но, принимая во внимание качество современных коммуникаций, выгода от такой децентрализации весьма небольшая. По мере увеличения сложности инфраструктуры резервного копирования для выполнения повторяющихся операций желательно применять средства автоматизации. Возьмем, к примеру, трудоемкую задачу ежедневного изучения журналов (логов) выполнения операций. Автоматизация позволит генерировать сигналы тревоги при появлении в логах заранее определенных ошибок. Верно и обратное: автоматизация поможет накапливать повторяющиеся в логах ошибки. Если в логах увидеть одну ошибку SCSI, это то же самое, что увидеть их тысячу. Просмотр всех одинаковых ошибок — занятие утомительное, способное отбить охоту к ежедневному изучению логов вообще. Если правильно определить выполняемую задачу и ожидаемый результат — средства автоматизации, несомненно, смогут избавить от части утомительной работы.

Создание и поддержка открытых отчетов, отчетов об открытых проблемах. Нахождение и устранение упомянутых выше проблем является тактической частью работы по обеспечению надежного функционирования системы резервного копирования.